Dokumenty poskytnuté informátorem NSA Edwardem Snowdenem odhalují roli společnosti Palantir při vytváření mezinárodního špionážního stroje americké vlády.

O Americké společnosti Palantir se dnes poměrně často hovoří nejen v rámci zpravodajské komunity, pojďme se tedy na její činnost a vznik podívat trochu blíže. A nemyslete si, že vás se to netýká, týká a to velmi.

Donald Trump totiž dostal k dispozici ten vůbec nejvýkonnější stroj na špionáž, jaký byl kdy na světě vymyšlen. Jen tento samotný fakt, že by tento malicherný, pomstychtivý a přes nějaké „kompro“ kýmsi v pozadí ovládaný muž, mohl řídit a dokonce ještě rozšiřovat již tak značně rozlehlý americký špionážní aparát, který je tak zranitelný vůči zneužívání, je sám o sobě dostatečně znepokojivý. Vyhlídky do budoucna jsou ale ještě horší a s ohledem na Trumpovu obrovskou preferenci odborných znalostí soukromého sektoru a navázání nového strategického přátelství s miliardářským investorem ze Silicon Valley Peterem Thielem, jehož kontroverzní (a dosti neprůhledná) společnost Palantir se již dlouho snaží prodat vládám svoji technologii přinášející jim bezkonkurenční moc získávat a následně (zne) vy-užívat informace jakéhokoli druhu.

Thiel představuje dokonalé spojení vládního vlivu s přesně tím druhem korporátního chvástání, které Trump tak moc miluje. Americký TheIntercept přišel s odhalením, že Palantir již dlouhé roky pracoval na posílení globální výzvědné sítě NSA a jejích mezinárodních partnerů a ve skutečnosti byl sám Palantir NSA vytvořen ve spolupráci s americkými špiony.

Peter Thiel se stal jednou z nejznámějších osobností amerického politického mainstreamu již někdy v roce 2016 (kdy se ukázalo, že financoval soudní spor proti Gawker Media), tedy ještě předtím, než pak vyhrál přímou linku do Bílého domu. Nyní, již ve své důležité roli prezidentského poradce, s sebou pro něj přináší desítky let zkušeností jako královský investor a symbolický neliberální člen představenstva Facebooku, pověst jedné z velkých softwarových osobností dneška a rozhodně spolu s tím také oddanost Trumpově kontroverzní politice a kotrariánství. Ale tím nejpřitažlivějším aktivem, které mohl Thiel nabídnout novému a ještě trochu zmatenému prezidentovi, bude jeho společnost Palantir Technologies, kterou Thiel založil s Alexem Karpem a Joe Lonsdaleem již v roce 2004.

Palantir nikdy moc nezastíral své značné ambice, zejména touhu prodat své vlastní služby vládě USA — samotná CIA byla prvním investorem do startupu prostřednictvím In-Q-Tel, pobočky rizikového kapitálu agentury. Palantir však odmítá veřejně jakkoli diskutovat nebo dokonce přímo jmenovat svou vládní klientelu, přestože od roku 2009 získal ve federálních smlouvách již nejméně 1,2 miliardy dolarů což uvedla zpráva ze srpna 2016 v Politico. Společnost byla v té době oceněna již na 20 miliard dolarů a očekává se, že zhodnocení bude pokračovat i v blízké budoucnosti. V rozhovoru z roku 2012 s TechCrunch, i když se v něm Karp veřejně chlubil svýni vazbami na zpravodajskou komunitu, tak řekl, že mu brání mluvit o práci Palantir pro vládu smlouvy o mlčenlivosti .

Slovo “Palantir” se obecně používá vlastně zcela zaměnitelně jednak k označení společnosti Thiela a Karpa a jako název softwaru, který tato společnost vytváří. Její dva hlavní produkty jsou pak Palantir Gotham a Palantir Metropolis, podivný název produktu od společnosti, jehož jméno v Tolkienovi označuje typ magické koule, kterou používá zlý pán Sauron ke sledování, oklamání a ohrožování všech svých nepřátel po celé Středozemi. Zatímco Palantir Metropolis je navázán na kvantitativní analýzu hlavně pro banky a hedgeové fondy na Wall Street, tak Gotham (dříve Palantir Government) je navržen přesně pro potřeby zákazníků zpravodajských služeb, pro vymáhání práva a vnitřní bezpečnosti. Gotham funguje tak, že importuje velké stohy dat “strukturovaných” (jako jsou třeba tabulky) a “nestrukturovaných dat (jako jsou třeba obrázky) do jedné centralizované databáze, kde lze následně všechny tyto zcela nesourodé informace vizualizovat a analyzovat na jednom místě. Například již jejich demo z roku 2010 ukázalo, jak by mohla vláda využít Palantiru například ke zmapování toku všech zbraní po celém Blízkém východě jen importem různých zdrojů dat, jako jsou čísla šarží vybavení, data od výrobců a třeba geografického umístění výcvikových táborů Hizballáhu. Ta hlavní přitažlivost softwaru Palantir spočívá v tom, že není navržen tak, aby dělal konkrétní věc, ale právě v tom, že je dostatečně flexibilní a výkonný, aby vyhovoval požadavkům jakékoli organizace, která potřebuje zpracovávat velké množství osobních i abstraktních dat.

Přes veškerou velkolepost ohledně lukrativních, stínových vládních zakázek se spoluzakladatel Karp nevyhýbá ani tomu zaujmout své stanovisko v debatě o vládním dohledu. V profilu Forbes v roce 2013 si ještě hrál na svatého při ochraně soukromí a řekl: “Nepřihlásil jsem se do vlády, abych věděl, kdo a kde kouří nějakého jointa nebo s kým má kdo poměr. … Musíme najít ta místa, která ochráníme před poněkud deviantními lidmi, kterými bychom všichni někdy mohli či chtěli být, abychom naopak všichni mohli být jedinečnými a zajímavými .” Ve stejném článku Thiel popisuje poslání Palantiru s ohledem na soukromí: “ musíme tu omezit terorismus (který ale zpravidla dělají vždy jen vlády) při zachování občanských svobod.” Po první vlně odhalení, kterou vyvolal informátor Edward Snowden, tak Palantir rychle popřel, že by měl nějaké spojení se špionážním programem NSA známým jako HRANOL, který sdílela nešťastné kódové jméno s jedním z jeho vlastních softwarových produktů. Současná iterace webu Palantir zahrnuje celou sekci věnovanou “Privacy & Civil Liberties,” vyhlašující podporu této společnosti oběma z nich:

Palantir Technologies je společnost řízená posláním a hlavní součástí tohoto poslání je ochrana našich základních práv na soukromí a občanské svobody. …

Někteří lidé tvrdí, že společnost musí “vyvážit svobodu a bezpečnost, a že abychom se lépe chránili před těmi, kteří by nám mohli ublížit, tak že se musíme vzdát některých svých svobod. Domníváme se, že v mnoha oblastech přitom jde o falešnou volbu. Zejména ve světě analýzy dat nemusí být svoboda obětována pro zvýšení bezpečnosti. Palantir neustále hledá nové způsoby, jak chránit soukromí a svobodu jednotlivce prostřednictvím své technologie a zároveň umožňuje výkonnou analýzu nezbytnou k vytvoření použitelné inteligence, kterou naše orgány činné v trestním řízení a zpravodajské agentury potřebují k plnění svých poslání.

Je těžké sladit tento údajný závazek k soukromí s důkazem, získaným z dokumentů poskytnutých Edwardem Snowdenem, že Palantir pomohl rozšířit a urychlit globální špionážní síť NSA, která je spravována společně se spojeneckými zahraničními agenturami po celém světě. Partnerství zahrnovalo zejména vytváření softwaru speciálně pro usnadnění, rozšíření a urychlení používání XKEYSCORE, jeden z nejrozsáhlejších a potenciálně rušivých nástrojů v arzenálu NSA. Podle Snowdenových dokumentů zveřejněných TheGuardian v roce 2013 je XKEYSCORE dokonce podle vlastního přiznání NSA jejím “největším ” programem s naprosto nejširším polem působnosti, který zachycuje “téměř vše, co typický uživatel dělá na internetu.” Následná zpráva The Intercept ukázalo se, že shromážděná komunikace XKEYSCORE ale ve skutečnosti “nezahrnuje pouze všechny e-maily, chaty a provoz při procházení webu, ale také všechny obrázky, dokumenty, hlasové hovory, fotografie z webové kamery, vyhledávání na webu, data z provozu reklamních analýz, z veškerého provozu na sociálních sítích, z provozu všech botnetů, ale dokonce zaznamenává veškeré úhozy na klávesy, a to v rámci celé počítačové sítě všude na světě. Při zacílení na konkrétní využití, tak třeba zachytává páry uživatelských jmen a hesel, veškeré nahrávání souborů do online služeb, veškeré relace Skype a mnoho dalšího.” Pro NSA a její globální partnery to vše poskytuje pak XKEYSCORE stejně prohledávatelné jako jsou třeba hotelové rezervační stránky. A to od naprosto všech uživatelů počítačů a internetu na světě

Jak ale udělat takové množství dat srozumitelných pro lidské špiony? Jak ukazují další dokumenty publikované společně s tímto článkem, tak Palantir prodal své služby na to, aby byl jeden z vůbec nejvýkonnějších sledovacích systémů, jaký byl kdy kde navržen, tak ještě výkonnější a přinesl větší jasnost a uhlazený vizuál do oceánu sledovaných dat.

Zdá se, že Palantirův blízký vztah s vládními špionážními agenturami pochází minimálně již z roku 2008, kdy se zástupci signální zpravodajské agentury UK’s, Government Communications Headquarters, připojili ke svým americkým kolegům na každoroční konferenci o vizualizaci a výpočetní technice VisWeek organizované Institute of Electrical and Electronics Engineers a Národním institutem standardů a technologií USA. Účastníci z celé vlády a akademické sféry se na ní shromažďují, aby se spojili se členy soukromého sektoru na akci, kde se soutěží v týmech o řešení hypotetických hádanek založených na datech v rámci soutěže Visual Analytics Science and Technology (VAST) Challenge. Jak je popsáno v dokumentu uloženém na GCHQ, Palantir postavil svůj tým v roce 2008 a řešil jeden takový scénář pomocí vlastního softwaru. Byla to samozřejmě silná marketingová příležitost na konferenci plné potenciálních kupců.

V demu inženýři Palantir ukázali, jak lze jejich software použít k identifikaci uživatelů Wikipedie, kteří patřili k fiktivní radikální náboženské sektě, a k vytvoření grafu jejich sociálních vztahů. V Palantirově tónu jeho přístup k VAST Challenge zahrnoval použití softwaru, který umožnil “mnoha spolupracujícím analytikům skutečně využít potenciál jejich kolektivní mysli.” Cílem falešného scénáře, byla zlověstně vypadající náboženská sekta s názvem “the Paraiso Movement,” která byla podezřelá z teroristického bombového útoku, ale nezmíněným a zřejmým podtextem experimentu byla rovněž skutečnost, že takové techniky lze použít k deanonymizaci a sledování členů jakéhokoli politické nebo ideologické skupiny. Mezi litanií dalších závěrů Palantir také určil, že skupina byla náchylná k násilí, protože intelektuální vlivy jejího Manifestu “zahrnují jména jako je Pancho Villa, Che Guevara, Leon Trockij a nebo kubánský revolucionář Jose Martí,‘tedy vlastně seznam vojenských velitelů a revolucionářů spojených s historií násilných akcí.’

Delegace z GCHQ se vrátila z VisWeek naprosto nadšená a ohromená. V utajované zprávě od těch, kteří se konference zúčastnili, byl Palantirův potenciál pomoci špionážní agentuře popisován skoro bez dechu. “Palantir je relativně nový startup ze Silicon Valley, který je sponzorován CIA, ale zpráva začala slovy: “Tvrdí, že mají významné zapojení do americké zpravodajské komunity, i když na NSA. nemají zatím žádné.“ GCHQ k tomu rovněž poznamenal, že Palantir “byl vyvinut velmi úzce a interně již s uživateli zpravodajské komunity (nebylo to nijak blíže specifikováno, ale pravděpodobně to bude CIA vzhledem k jejímu financování).” Zpráva popsala Palantirovo demo jako “za tak významné”, že jim to zaručilo vlastní vstup do utajované interní wiki GCHQ a označila jejich software za “extrémně sofistikovaný a vyzrálý. … Byli jsme naprosto ohromeni. Musíte to ale vidět na vlastní oči, abyste tomu vůbec uvěřili.”

Zpráva také připustila, že “by vyžadovalo ještě další obrovské úsilí, aby se interně vyvinutý systém v rámci GCHQ dostal na stejnou úroveň sofistikovanosti” jakou disponuje Palantir. Recenzenti z GCHQ ale také vyjádřili svoje váhání nad cenovkou tohoto softwaru a poznamenali, že jeho přijetí “by mělo obrovské peněžní náklady… a rovněž se zamýšleli nad důsledky jaké by to mohlo mít v případě využití v podstatě outsourcingu softwaru pro analýzu zpravodajských informací u soukromého sektoru, čímž by se ale každá agentura “stala zcela závislou na tomto komerčním produkt.” Nakonec jejich zpráva ještě dodala, že “je možné, že mohou skutečně existovat nějaké obavy o bezpečnost — když tato společnost již zveřejnila na svých webových stránkách mnoho informací o tom, jak je jejich produkt používán při analýze z oblasti inteligence, z nichž u některých se cítíme velmi nepříjemně.”

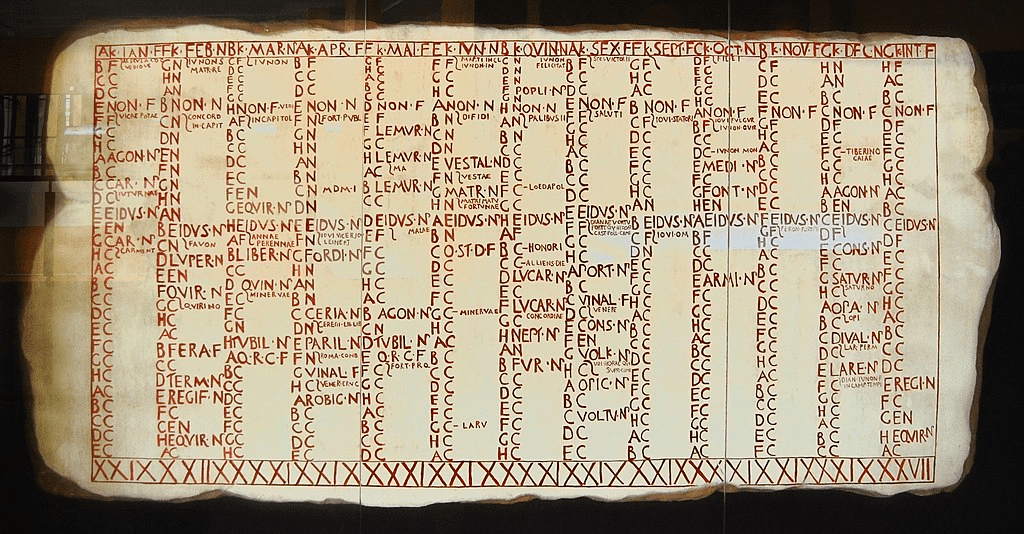

Stránka z dokumentu Palantir “Executive Summary”, poskytnutá vládním klientům.

Jakkoli byla britská rozvědka znepokojena Palantirovou sebepropagací, tak její obavy nemusely trvat příliš dlouho. Během dvou let dokumenty ukazují, že již nejméně tři členové špionážní aliance “Five Eyes” mezi Spojenými státy, Velkou Británií, Austrálií, Novým Zélandem a Kanadou tak stejně zaměstnávali Palantir, aby jim pomohli shromažďovat a zpracovávat data z celého světa. Palantir vyniká tím, že vytváří spojení mezi obrovskými, samostatnými databázemi, stahuje velké skupiny informací (záznamy hovorů, IP adresy, finanční transakce, jména, konverzace, cestovní záznamy) do jedné centralizované hromady a koherentně je nepřetržitě vizualizuje, čímž řeší jeden z přetrvávajících problémů moderního shromažďování zpravodajských informací: to je obrovské přetížení daty.

Wiki stránka GCHQ s názvem “Visualization,” nastiňující různé způsoby, jak lze “poskytnout vhled do nějaké sady dat,” stručně uvádí Palantirovu inteligenční hodnotu:

Palantir je platforma pro správu informací pro analýzu vyvinutá společností Palantir Technologies. Integruje strukturovaná a nestrukturovaná data, poskytuje možnosti vyhledávání a objevování, správu znalostí a funkce pro spolupráci. Cílem je nabídnout dostatečnou infrastrukturu neboli ‘full stack,’, kterou zpravodajské organizace vyžadují pro analýzu.

Mezi pozoruhodné a špičkoví prvky patřly funkce jako jsou “Graph View, ” “Timelining capabilities,” a “Geo View.”

Diagram GCHQ ukazuje, jak by mohl být Palantir použit jako součást útoku na počítačovou síť.

V rámci uspořádání Five Eyes jejich jednotlivé členské země shromažďují obrovské toky dat a metadat shromážděných prostřednictvím nástrojů, jako je XKEYSCORE, v objemech desítek miliard záznamů. Aliance navíc neustále vymýšlí (nebo se o to alespoň pokouší) nové, experimentální metody vytahování dat z uzavřených a soukromých zdrojů, včetně hackování počítačů a sítí v zemích mimo Five Eyes a jejich infikování malwarem.

PowerPointová prezentace z roku 2011 od GCHQ Network Defense Intelligence & Security Team (NDIST) —, která ukázala, přesně jak o tom The Intercept již dříve psal, “tak Palantir pracoval na rozvrácení antivirového a dalšího bezpečnostního softwaru za účelem sledování jednotlivých uživatelů a infiltrace sítí” — zmínil právě software Palantir jako dokonalý nástroj pro zpracování dat shromážděných v průběhu jeho malwarově orientované práce. Software od Palantir byl popsán jako pracovní prostor analytika určený pro spojování naprosto nesourodých informací a jejich zobrazování zcela novými způsoby,” a který může být velmi úzce používán ve spojení s dalšími zpravodajskými softwarovými nástroji, jako je notoricky známý vyhledávací systém XKEYSCORE od NSA. Nové způsoby použití Palantiru ke špionáži se zdály být otevřené, dokonce velmi nápadité: Prezentace z roku 2010 o společném sledovacím programu NSA-GCHQ “Mastering the Internet” zmínila vyhlídku na spuštění softwaru Palantir na “Android sluchátkách” jako součást “založeného na SIGINT. zážitku z rozšířené reality”. Není ale úplně jasné, co přesně to znamená nebo jak by to mohlo dokonce ve skutečnosti vypadat.

Tyto dokumenty především zobrazují Palantirův software jako konsolidačního agenta svého druhu , který umožňuje analytikům Five Eyes porozumět tak obrovskému množství dat, která by mohla být jinak nesrozumitelná nebo vysoce časově náročná na jejich strávení. V prezentaci pro NSA z roku 2011, klasifikované jako přísně tajné, pracovník NDIST zaznamenal “že mají velmi dobrou sbírku osobních údajů mezi aliancí Five Eyes, ale posteskl si nad jejich špatnou analýzou ” a popsal pokus najít nové nástroje pro analýzu SIGINT, ve které “provedl revizi 14 různých systémů, které by mohly fungovat.” Přezkum zvažoval také služby od Lockheed Martin a Detica (dceřiná společnost BAE Systems), ale rozhodl se pro nadějný projekt z Palo Alto.

Palantir je popisován jako financovaný nejen In-Q-Tel, tedy vlastně pobočkou rizikového kapitálu CIA, ale navíc jako vytvořený “prostřednictvím iterativní spolupráce mezi počítačovými vědci z Palantir a analytiky z různých zpravodajských agentur v průběhu téměř tří let.” I když je již dlouho známo, že se Palantir postavil na nohy s penězi od zpravodajské komunity, tak dříve nebylo nikdy oznámeno, že by zpravodajská komunita skutečně pomohla vytvořit jejich software. Neustálá chvála v těchto dokumentech ale ukazuje, že se spolupráce vyplatila. Podle nového modelu softwaru Palantir tak mohou data ” “pocházet naprosto odkudkoli“ a mohou být ” dotázána, naprosto na cokoliv co chce vědět jejich analytik.“

Spolu se schopností Palantiru dosáhnout “přímých výsledků XKS se tato prezentace chlubila také tím, že jejich software je již rovnou připojen k 10 dalším tajným programům Five Eyes a GCHQ a že již teď byl mezi analytiky velmi populární. Dokonce na to nabízela posudky (název TWO FACE se zdá být kódovým označením pro implementaci Palantiru):

Program Palantir je ten nejlepší nástroj pro datovou analýzu, se kterým jsem kdy pracoval. Je intuitivní, tedy „idiot-proof“ (idiotům odolná), a dokáže toho skutečně hodně, tolik, že jste o tom nikdy ani nesnili.

Dnes ráno pomocí TWO FACE spíše než XKS byl použit k přezkoumání aktivity za poslední 3 dny. Zkrátila počáteční dobu analýzy nejméně o 50%.

Nadšení ale bylo znát z celé prezentace v PowerPointu: Snímek s názvem “Unexpected Benefits” se čte skoro jako nějaká marketingová brožura a říká, že Palantir “interaguje naprosto s čímkoli!” včetně Google Earth a dalších aplikací. “Můžete jej dokonce používat na iphonech nebo notebooku.” Další snímek, na “Potential Downsides,” to je opravdu ještě více chvály v přestrojení: Palantir prý sice “Vypadá draze”, ale “není tak drahý, jak by se očekávalo.” Odpověď na otázku “Co vše to může udělat?” je taká dost odhalující: “Jakkoli se ptáme, tak Palantir zkrátka vždy odpovídá,” což ovšem také naznačuje, že spolupráce mezi špiony a startupem neskončila s původním Palantir financovaným CIA, ale že společnost byla ochotna na požádání vytvořit nové funkce tohoto softwaru přímo určené pro zpravodajskou komunitu.

Propagační video Palantir bylo bohužel z youtube dávno vymazáno.

Na interní wiki stránce GCHQ pro TWO FACE byl analytikům nabídnut průvodce “how to” pro začlenění Palantiru do jejich každodenní rutiny, pokrývající úvodní témata jako “How do I … Get Data from XKS in Palantir,” “How do I … Spusťte hromadné vyhledávání,” a “How do I … Spusťte hromadné operace nad mými objekty v Palantir.” Pro každého, kdo potřebuje pomocnou ruku, je v současné době nabízeno školení “jako stolní školení 1-2-1 s trenérem Palantir. To vám dává příležitost rychle aplikovat Palantir na váš aktuální pracovní úkol.” Palantir často posílá “dopředu nasazené inženýry, ” nebo FDE, aby pracovali po boku klientů v jejich kancelářích a poskytovali asistenční a inženýrské služby, ačkoli typický klient nemá přístup k největší světové databázi osobních informací. Pro analytiky, kteří se zajímali o práci s Palantirem, byla dokonce otevřena vyhrazená chatovací místnost pro rychlé zprávy pro každého, kdo o tomto softwaru chtěl neformálně diskutovat “.

Wiki GCHQ obsahuje odkazy na utajované webové stránky popisující používání Palantiru australským ředitelstvím obranných signálů (nyní nazývané ředitelství australských signálů) a na záznam Palantiru na interní “Intellipedia,” NSA, ačkoli The Intercept samozřejmě nemá přístup ke kopiím odkazovaných stránek. Nicméně, do souborů Intellipedia HTML dostupných i pro The Intercept jsou přímo vložené odkazy na různé programy NSA-Palantir, včetně “Palantir Classification Helper,” “[Target Knowledge Base] nebo na Palantir PXML,” a “PalantirAuthService.” (Získané interní dokumenty Palantir podle TechCrunch v roce 2013 poskytnuli dostatečné potvrzení vztahu NSA se společností Palantir.)

Jeden program Palantir používaný GCHQ, softwarový plug-in s názvem “Kite,”, byl ale zachován téměř celý mezi dokumenty poskytnutými The Intercept. Analýza zdrojového kódu Kite ukazuje, jak velkou flexibilitu společnost poskytla špionům Five Eyes. Vývojáři a analytici mohli přijímat data lokálně pomocí aplikace Palantir “Workspace” nebo Kite. Když byli spokojeni, že proces funguje správně, mohli jej vložit do datového úložiště Palantir, kde k němu pak měli přístup i ostatní uživatelé pracovního prostoru, téměř jako při spolupráci s tabulkami Google. Když byli analytici na své pracovní stanici Palantir, mohli provádět jednoduché importy statických dat, ale když chtěli provádět složitější úkoly, jako je import databází nebo nastavení opakujících se automatických importů, obrátili se právě na Kite.

Kite pracoval tak, že importoval zpravodajská data a převedl je do souboru XML, který bylo možné načíst do úložiště dat Palantir. Mimo rámec byl Kite schopen zpracovávat různé typy dat (včetně osobních dat, obrázků, geolokací atd.), ale GCHQ je mohl volně rozšířit o psaní vlastních polí pro složité typy dat, které by agentura mohla potřebovat analyzovat. Importní nástroje byly navrženy tak, aby zvládly různé případy použití, včetně souborů statických dat, nebo databází, které byly často aktualizovány, a včetně využití datových úložišť kontrolovaných třetími stranami, ke kterým bylo GCHQ schopno získat přístup.

Toto prostředí pro spolupráci také vytvořilo software nazvaný “XKEYSCORE Helper,” nástroj naprogramovaný právě pomocí Palantiru (a s důkladně vyraženým jeho logem), který analytikům umožnil v podstatě importovat data z datového potrubí NSA, zkoumat je a vizualizovat je prostřednictvím Palantiru a poté je pravděpodobně předat kolegům analytikům nebo zpravodajským partnerům v rámci komunity Five Eyes. Jedním z jediných zjevných nedostatků XKEYSCORE je, že je tak neuvěřitelně výkonný, a tak účinný při vysávání osobních metadat z celého internetu, že objem informací, které extrahuje, může být skutečně naprosto ohromující. Představte si, že se třeba snažíte prohledat celý svůj účet u Gmail, pouze s tím rozdílem, že výsledky vyhledávání jsou staženy z každé doručené pošty Gmailu všude na světě.

Udělat XKEYSCORE více srozumitelný — a tedy mnohem efektivnější — se zdá být tím jedním z hlavních úspěchů Palantiru. Pomocný nástroj, zdokumentovaný v příručce GCHQ PDF, poskytoval prostředky pro přenos dat zachycených XKEYSCORE NSA přímo do Palantiru, kde by pravděpodobně bylo mnohem snazší je analyzovat, řekněme, najít v nich konkrétní lidi a místa. Analytik používající XKEYSCORE by si tak mohl vytáhnout každou IP adresu v Moskvě a Teheránu, která navštívila danou webovou stránku nebo zavolala přes Skype například ve 14:15 východního času, a poté importovat výsledný soubor dat do Palantiru za účelem identifikace dalších spojení mezi těmito adresami nebo za účelem přesného vykreslení všech jejich pozic pomocí Google Earth.

Palantir byl také použit jako součást projektu GCHQ s kódovým označením LOVELY HORSE, který se snažil zlepšit schopnost agentury shromažďovat takzvaná open source zpravodajská data, která jsou dostupná na veřejném internetu, jako jsou tweety, blogové příspěvky a zpravodajské články. Vzhledem k povaze tohoto druhu dat “unstructured” byl Palantir citován jako “obohacení stávajících výzkumů [LOVELY HORSE]…a jejich obsah by pak měl být viditelný v lidsky čitelném formátu v rámci programu Palantir.”

Působivé schopnosti Palantiru v oblasti dolování dat jsou dobře zdokumentovány, ale mají také tím pádem skutečně obrovský potenciál pro jejich zneužití. Software Palantir je navržen tak, aby usnadnil prosévání obrovských hromad informací, které by jinak byly zcela nevyzpytatelné nejen pouze pro člověka, ale proto, že ten člověk, který řídí počítač, je stále zodpovědný za jeho rozhodování, co je dobré nebo špatné.

Dokument z roku 2011 od GCHQ SIGINT Development Steering Group, výboru zaměstnanců věnovaného implementaci nových špionážních metod, vyjmenoval některé z těchto obav. V tabulce se seznamem “rizik a výzev,” SDSG vyjádřila “obavu, že Palantir dává analytikovi větší potenciál jít až příliš mnoha analytickými cestami, které by mohly odvést jeho pozornost od požadavku na inteligenci.” Což by pro analytiky mohlo znamenat, že se budou rozptylovat tím, že se při procházení nejpokročilejším špionážním strojem na světě projdou i nějakými cizími cestami. Ale Palantirovy schopnosti dolování dat byly až takové, že SDSG uvažovalo, zda by jeho špionům neměl být zablokován plný přístup ke všem funkcím hned od začátku, a navrhlo nakonfigurovat software Palantir tak, aby se jeho jednotlivé díly odemykaly… až na základě úrovně dovedností analytiků, pomocí skrývání tlačítek a funkcí, dokud nebudou pro daného analytika potřeba. a ten schopen jejich využití.“ Pokud se Palantirovi podařilo vyřešit zpravodajský problém zahlcení daty, mohlo to způsobit jiný problém – nadměrné analýzy — software totiž nabízí takové množství způsobů, jak vizualizovat a prozkoumat masivní datové sady, které by mohli způsobit, že se analytici mohli ztratit v zábavním domě infografiky, spíše než aby byli jen jednoduše zahlceni rozsahem svých úkolů.

Pokud potenciál Palantiru pro zneužití nastal u špionážních klientů společnosti, jistě to muselo napadnout i samotný Palantir, zejména s ohledem na výše zmíněný závazek společnosti “” k soukromí a občanským svobodám. Jistě, v roce 2012 společnost vyhlásila vytvoření vlastní rady poradců Palantir pro soukromí a občanské svobody, tedy výboru akademiků a konzultantů s odbornými znalostmi v těchto oblastech. Palantir tvrdil, že svolání PCAP nám poskytlo neocenitelné vodítko, když se snažíme zodpovědně orientovat v často špatně definovaných právních, politických, technologických a etických rámcích, kterými se někdy řídí různé aktivity našich zákazníků, “a pokračovat tak v diskuzi o soukromí a občanských svobodách ” v důsledku vývoje těchto produktů a navrhnout potenciální způsoby, jak zmírnit jakékoli negativní účinky.“ Přesto Palantir jasně řekl, že “PCAP je poradní pouze — takže jakákoli rozhodnutí, která učiníme po konzultaci s PCAP, jsou tedy zcela naše vlastní.”

Jak by asi tak mohl vypadat rozhovor zaměřený na soukromí o softwaru narušujícím soukromí? Jak se rada pro soukromí a občanské svobody orientuje ve skutečnosti, že klientela Palantir se přímo zapojila do jednoho z největších porušování soukromí a občanských svobod všech dob? Je dost těžké na to najít odpověď.

Palantir to popsal jako strukturovanou dohodu o mlčenlivosti podepsanou členy PCAP tak, že budou moci diskutovat o čemkoli, co se při práci s námi naučí, pokud jasně neoznačíme nějaké informace jako chráněné nebo jinak důvěrné (něco, co jsme jen zřídka považovali za nutné, s výjimkou velmi omezených příležitostí).“ Ale navzdory tomuto ujištění o transparentnosti všichni bývalí a současní členové PCAP kromě jednoho buď nikdy nevrátili žádost o komentář k tomuto článku, nebo to zkrátka odmítli komentovat s odkazem na NDA.

Bývalý člen PCAP, který vlastně jediný nějak odpověděl, byl odborník na ochranu soukromí ze Stanfordu Omer Tene, a ten řekl The Intercept, že si nebyl vědom “žádného konkrétního vztahu, dohody nebo projektu, na který tu odkazujete,” a řekl, že mu není dovoleno odpovědět, zda by Palantirova práce se zpravodajskou komunitou byla někdy zdrojem napětí s PCAP. Odmítl konkrétně komentovat NSA nebo GCHQ. “Obecně, řekl” Tene, “úlohou PCAP bylo slyšet o zapojení klientů nebo nových produktech a nabídkách, které se společnost chystala spustit, a vyjádřit se ke způsobu, jakým by měly být nastaveny nebo dodány, aby se minimalizovaly obavy o soukromí a občanské svobody.” Ale bez dalších podrobností není jasné, zda byl PCAP někdy informován o práci společnosti pro špionážní agentury, nebo zda byla taková práce předmětem nějaké širší debaty.

Na archivovaných verzích blogu Palantiru zaměřeného na soukromí a občanské svobody, který se zdá být smazán někdy těsně po vytvoření PCAP, lze nalézt jen velmi málo podrobností. Mluvčí Palantiru Matt Long řekl The Intercept, aby kontaktoval mediální tým Palantir s dotazy týkajícími se zmizelého blogu na stejné e-mailové adrese, která byla použita k zastižení Longa. Palantir ale nikdy nereagoval ani na další opakované žádosti o komentář a vysvětlení.

Mluvčí GCHQ poskytl standardní prohlášení, v němž zopakoval dlouhodobou politiku agentury “proti komentování zpravodajských záležitostí a tvrdil, že všechny její činnosti jsou ” prováděny v souladu s přísným právním a politickým rámcem.“ NSA neposkytla odpověď.

Každý, kdo se obává, že by nejmocnější špionážní agentury na Zemi mohly používat software Palantir k porušování soukromí nebo občanských práv velkého počtu lidí pod neustálým dohledem, může získat určitou chladnou útěchu v části jazyka uživatelské smlouvy, který Palantir poskytuje pro plug-in Kite, který stanoví, že uživatel neporuší “žádný platný zákon” ani soukromí nebo práva “jakékoli třetí strany.” Svět tedy bude muset jen doufat, že ti nejmocnější zákazníci Palantiru budou dodržovat tato pravidla.

Jinými slovy řečeno, ať dnes a to nejen v on-line prostoru uděláte cokoliv, tak Palantir to zkrátka najde a analyzuje. Na nějaké soukromí zapomeňte. Není nic, co by o vás nevěděli. A jsme blízko okamžiku, že soukromé nebudou již ani naše myšlenky. A uvědomte si, že tyto informace jsou osm – deset let staré, takže je nepředstavitelné na jaké úrovni musí být tato technologie dnes.

Dokumenty publikované s tímto článkem:

- Zpráva z konference GCHQ VisWeek 2008

- Palantir Shrnutí

- Kybernetická obrana NDIST

- Zvládnutí internetu

- Příběh dvou zdrojů

- DVĚ TVÁŘE na GCHQ Wiki

- Poznámky pomocníka XKEYSCORE

- Workshop integrované analýzy SDSG

Zdroj článku TheIntercept.com

Napsat komentář